Heartbleed, Stagefright und Co. – so hießen in vor gar nicht allzu langer Zeit die Geißeln, die im Android-Bereich nicht nur für ein entsprechendes Medienecho, sondern auch für einiges an Panik gesorgt haben. Klar – das Smartphone, unser liebgewonnener Begleiter, mit dem man viele Dinge des täglichen Lebens erledigt, ist die digitale Schnittstelle schlechthin. Und bei all den Daten, Standorten und Informationen, die wir mit Providern, Dienstleistern und Freunden/Bekannten bewusst oder unbewusst teilen, sorgt so ziemlich nichts für mehr Unruhe als eine breit gefächerte Angriffsfläche: An dieser Stelle öffnet sich der Vorhang für „BlueBorne“, eine nicht unerhebliche Sicherheitslücke, vor der das Bundesamt für Sicherheit in der Informationstechnik (BSI) am 13. September 2017 erstmals warnte.

Während viele Medien meiner Meinung nach heute relativ einseitig über dieses Thema berichten, haben wir hier im Blog im feierabendlichen Chat das Ganze mal aus verschiedenen Perspektiven betrachtet. „Einseitig“ erwähne ich in diesem Kontext speziell, weil vor allem die Smartphone-Userschaft sich angesprochen fühlt respektive fühlen sollte. Das Resultat: Das leidige Update-Thema wird nun wieder losgetreten, ob bei klassischen Nutzern oder Usern, für die ein Root-Zugriff auf Ihr Smartphone unabdingbar ist – worüber sich heutzutage auch über letzteres streiten lässt, aber das ist ein anderes Thema.

Was ist BlueBorne?

Entdeckt wurden die insgesamt acht Sicherheitslücken vom Security-Unternehmen Armis, das sich auf Schwachstellen im Internet of Things (IoT) spezialisiert hat und eben diese Schwachstellen-Sammlung „BlueBorne“ getauft hat. Betroffen sind hier neben den Smartphones viele Geräte, die Bluetooth nutzen, darunter eben auch Linux- und Windows-Systeme.In Summe spricht man von einer Anzahl von über fünf Milliarden Geräte, die betroffen sein könnten, wobei Android- und Linux-Systeme sogar soweit gekapert werden können, dass die Ausführung von Schadcode auf dem Systemen möglich ist. Grundlage hierfür ist dann die Platzierung einer Wurmfunktionalität, die wiederum die automatische Weiterverbreitung von Schadcode auf den betroffenen Geräten ermöglichen kann.

Wie funktioniert das technisch?

Damit ein Angriff erfolgen kann, muss der Angreifer maximal zehn Meter vom betroffenen Gerät entfernt sein, welches eine aktivierte Bluetooth-Funktion haben muss. Hier ist es offensichtlich egal, ob die angegriffene Komponente sichtbar ist oder nach neuen Bluetooth-Partnern sucht oder nicht. Auch bereits bestehende Verbindung zu gekoppelten Geräten wie Kopfhörern & Co. schützen nicht vor einem theoretischen Angriff, der im Optimalfall nicht länger als zehn Sekunden dauert. Was mir theoretisch erst einmal nicht so viel Kopfzerbrechen bereitet, da ich Bluetooth bei der Nicht-Nutzung wirklich meistens ausschalte, wurde vom häufigen Bahnreisenden Rainer ganz anders gesehen: Viele Personen auf engstem Raum, die da teilweise auch Informationen austauschen, die nicht immer für die Allgemeinheit bestimmt sind – das ist ein durchaus denkbares Szenario.

Ist mein Huawei-Gerät betroffen?

Spätestens jetzt geht die Hexenjagd los und viele Smartphone-User ziehen virtuell mit brennenden Fackeln und Mistgabeln zum Schloss des jeweiligen Herstellers: So stelle ich mir nach dem Lesen diverser Quellen und Foren die aktuelle Situation vor und auch im Familienkreis klingelten heute Abend schon zwei Personen durch, die hier Rat suchten. Schauen wir auf den PC-Markt, so hat Microsoft beispielsweise im Rahmen des aktuellen September-Patchdays die Lücke für Windows 10-Systeme eigenen Angaben zufolge erfolgreich geschlossen. Wie das bei den unterschiedlichen Linux-Distributionen aussieht, kann ich indes nicht beurteilen Hier ist aber davon auszugehen, dass die jeweiligen Hersteller auch zeitnahe Aktualisierungen verteilen werden.

Was bei Desktop-Betriebssystemen noch relativ einfach zu beheben ist, gestaltet sich erwartungsgemäss bei Smartphones ein wenig schwieriger. Herstellerunabhängig hat sich da über die letzten Monate und Jahre doch schon einiges bewegt, bis auf ganz wenige Ausnahmen sind wir aber immer noch weit von zeitnahen (sprich: monatlichen) Updates entfernt. Das heißt im Klartext: Mit sehr grosser Wahrscheinlichkeit ist nicht nur Euer Huawei Gerät betroffen, sondern so ziemlich jedes andere Smartphone eines jeden anderen Herstellers, dessen Google-Sicherheitspatches ein älteres Datum als den September 2017 haben – so zumindest der aktuelle Tenor.

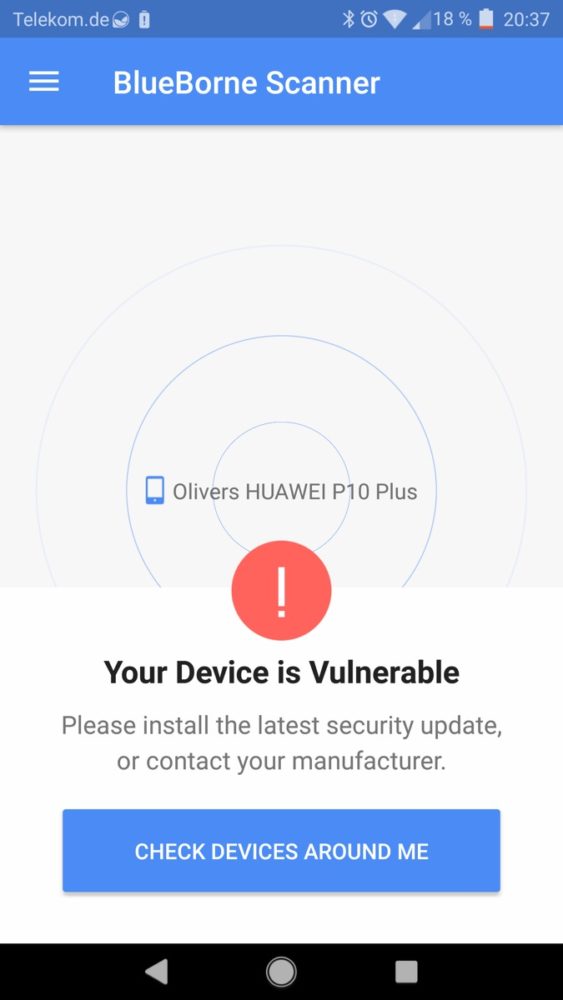

Nachdem wir dann blogintern eine kleine Runde gedreht haben, stellte sich raus: Keins unserer Huawei Geräte – egal mit welchem Patchlevel – hat die Sicherheitsprüfung der kostenlosen App von Armis, dem BlueBorne Vulnerability Scanner, bestanden.

Darunter waren das innig geliebte Mate 9, das P10, das P10 Plus, das P9 oder das Nova / Nova plus. Bevor wir jetzt aber wieder die sprichwörtliche „Sau durchs Dorf treiben“ und sich der ein oder andere wieder auf Huaweis Update-Politik einschießt, sei hier gesagt: Nur die wenigsten Nutzer werden ein Gerät in der Hand halten, was hier nicht betroffen sein wird.

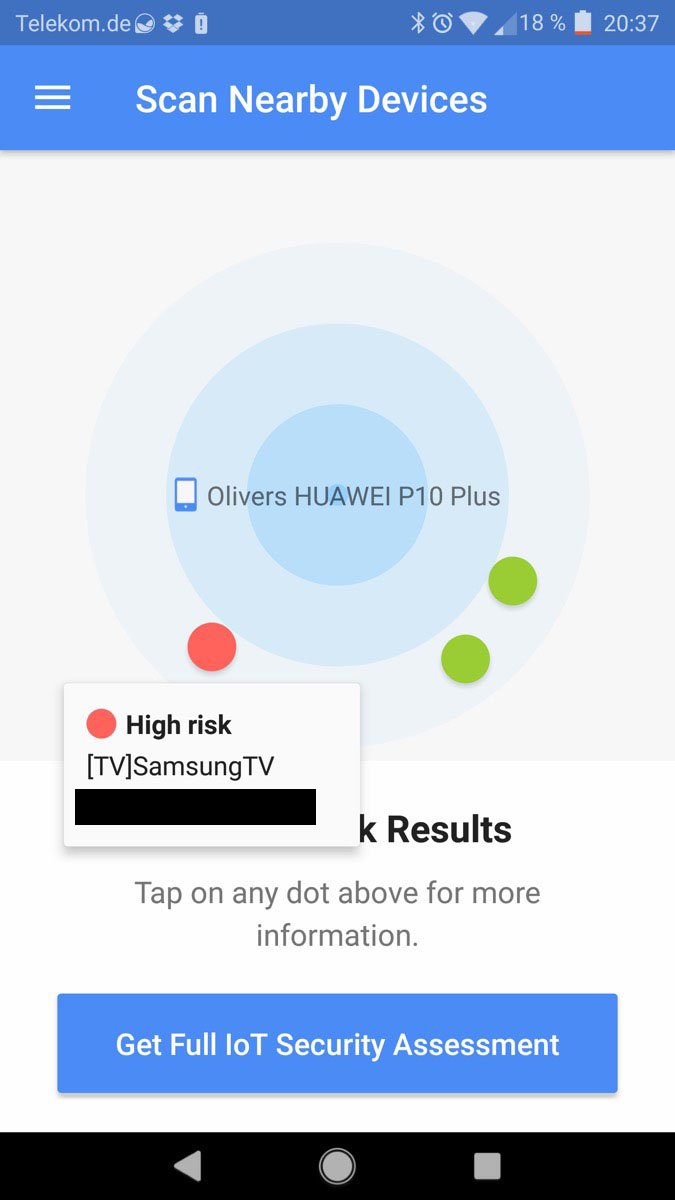

Spannender ist indes der Blick über den Tellerrand, denn die App scannt auch nach Erteilung der notwendigen Berechnungen nach weiteren Bluetooth-Geräten in der Umgebung und zeigt direkt an, ob hier etwas im Argen liegt. Hier ist es interessant zu sehen, dass meine heimische NVIDIA SHIELD ebenso wenig von BlueBorne betroffen ist wie unser Google Assistant im Wohnzimmer.

Wie kann man sich vor BlueBorne schützen?

Es klingt banal, aber sofern Ihr ein Desktop-System nutzt, spielt – sofern das nicht automatisch geschieht – die aktuellen notwendigen Updates ein. Smartphone-Nutzer sollten indes die Bluetooth-Funktion – sofern nicht genutzt – ausschalten, bis der jeweilige Hersteller ein passendes Updatepaket bereitgestellt hat. Das kann dauern und mit Sicherheit wird das auch dauern, denn wie gewohnt wird ein solcher Patch nicht alle User und Geräte auf einmal erreichen. Und wen es beruhigt: Ich wollte einfach einmal schauen, wie ein recht aktuelles Lineage OS 14.1 auf Basis von Android 7.1.2 auf einem alten Moto X 2014 denn so mit der Sicherheitslücke umgeht. Wenngleich die aktuelle Version auf den 8. September 2017 datiert ist, ist der Stand der Google-Sicherheitsupdates immer noch aus August. Wirft man dann mal einen Blick auf die vorbildliche Taktung der LineageOS-Aktualisierungen, wird ein ausserplanmässiges Aktualisieren aller betroffenen Smartphones eine lange logistische Herausforderung!

Wie Ihr mit der Lücke selbst umgeht, bleibt selbstverständlich Euch überlassen. Seid Ihr mit Bluetooth-Headsets unterwegs – ob in der Bahn oder woanders – und wollt auf den kabellosen Komfort nicht verzichten, werdet Ihr auch weiterhin die Bluetooth-Schnittstelle Eures Smartphones nutzen wollen. Spinnt man das Ganze weiter, könnten auch Bluetooth-Eingabegeräte, meine Withings-/Nokia-Waage oder die elektrische Zahnbürste der Kollegin Berit Ziel von Attacken sein, aber so weit wollen wir jetzt erst einmal gar nicht gehen. Ein jeder hat ein anderes Nutzungsverhalten: Ich für meinen Teil sehe das relativ gelassen, da ich viel im Auto unterwegs bin und hier das klassische Kabel samt Android Auto nutze. Bluetooth ist aber stets an, möchte doch meine Garmin fenix 5 über eben diese Schnittstelle mit dem Smartphone kommunizieren, wie es auch meine Waage tut.

Ich will damit sagen, dass – wie immer – nichts so heiß gegessen wie es gekocht wird. Wen Sicherheitsupdates bisher nicht interessiert haben, wird auch bei BlueBorne schlichtweg mit den Schultern zucken. Wer bisher über die Geschwindigkeit, mit der Updates von Huawei verteilt worden, verärgert war, wird sich jetzt bestätigt fühlen und weiter wettern – sei’s drum. Aber noch einmal: An dieser Stelle sehe ich keinen Grund, auch nur irgendeinen Hersteller in eine Ecke zu stellen, denn die Sammlung an Sicherheitslücken unter dem Namen „BlueBorne“ ist eben geräte- und systemübergreifend. Ein perfektes Beispiel ist hierfür übrigens ein Gerät in unserem Haushalt, was neben dem Smartphone wohl am frequentiertesten ist und was aufgrund seines Alters wohl eher weniger gute Aussichten für ein zeitnahes Update hat: Ein TV von Samsung 😉 !

Wer indes generell auf Bluetooth und/oder WLAN am Smartphone verzichten kann und hier wirklich Bedenken hat, dass etwas passieren könnte, sollte die Schnittstellen bei Nicht-Nutzung einfach abschalten. So lautet auch die Empfehlung des BSI. Sind Updates vorhanden, können diese eingespielt werden, sofern die Geräte noch vom Hersteller unterstützt werden. Speziell bei älteren Geräten, die keinen Support mehr bekommen, ist allerdings davon auszugehen, dass diese dauerhaft angreifbar bleiben werden – speziell das hat man ja schon bei anderen Geräten im Zeitalter des Internet der Dinge bereits gesehen!

Ich hoffe Euch ist klar das die Blueborne App überhaupt nicht zuverlässige Resultate liefert. Nach jedem App Update gibt es wieder ein anderes Ergebnis…

Natürlich trauen wir keinem Ergebnis, das wir nicht vorher selbst gefälscht haben 😉 . Was mich angeht, zeigt die App immer noch dieselben Schwachstellen an wie während der Zeit der Artikelentstehung – betroffen ist mein P10 Plus und mein Samsung-TV, von daher… ! Ich finde, das Tool sollte auch durchaus als Indikator verstanden werden – ob man sich am Ende auf das Ergebnis verläßt, bleibt einem jeden selbst überlassen 😉 !

Hihi Marco, BSI hört sich an wie eine (ansteckende) Krankheit..

Schade das ich BT nur mit der Watch verbinde.. und BT-Lautsprecher (Kopfhörer) die aber keine Internet Verbindung nutzen..

Digital – Die Geißel der Menschheit–

Huawei könnte dennoch mal Sicherheitspatch zb für das MediaPad m3 (lte) bringen.. Genauso für die Watch seit dem 2.0 hat sich nix getan.. so long..

BSI ist das Bundesamt für Sicherheit in der Informationstechnik; sorry, der Abkürzungswahn….;)

Ja, je mehr vernetzt ist, umso angreifbarer ist vielleicht auch das „große Ganze“. Aber deshalb immer gleich Panik schieben? NEIN!

Die Tablets werden nachweislich sehr stiefmütterlich behandelt. Und obwohl wir das Thema immer wieder ansprechen – vor allem im Rahmen der IFA – scheint sich hier leider nichts zu tun.

Was andere Updates/Sicherheitspatches betrifft, habe ich schon öfter hier was zu dem Thema geschrieben.

Wenn ich aktuell lese, dass Huawei nichts gegen BlueBorn tut, da man nicht mal ein Update mit Sicherheitspatch ab September (da hat Google die Lücke gefixt) bringt, dann muss ich nur schmunzeln.

Denn nicht mal mein Google Pixel hat aktuell die Sicherheitspatches von September, sondern steht noch auf 5. August 2017.

Soviel zum Thema „alle anderen haben das schon“….

BT ausschalten ? sehr unkomfortabel wer eine Huawei Watch trägt..

Der Tipp kommt vom BSI!

Und vergiß bloß nicht auch am TV, AV-Receiver, BT-Lautsprecher……BT zu deaktivieren, damit Du sicher bist! 😉

Hi Marco

Ich denke mal das P8 wird für dieses Problem kein Update bekommen oder?Macht euch nichts draus Samsung hat zwar angefangen ein Update auszurollen aber bisher nur für die Niederlande somit brauch man diesmal nicht Huawei angreifen.

Na da ist Huawei ja schon für einige Geräte weiter. Zuletzt hat m.W. das P9 Plus das Patch bekommen.

Huawei wird immer besser.Das lässt für nächstes Jahr hoffen.